由于微信的版本更新(version 7.0以上),其不再信任系统预装的的CA证书,只相信自己内置的证书。这里我也是尝试一些互联网上的方法,在不降低微信版本的前提给出如下解决方案:

1

2

3

4

| # 运行环境:夜神手机模拟器(android7以上,微信版本8.0以上)

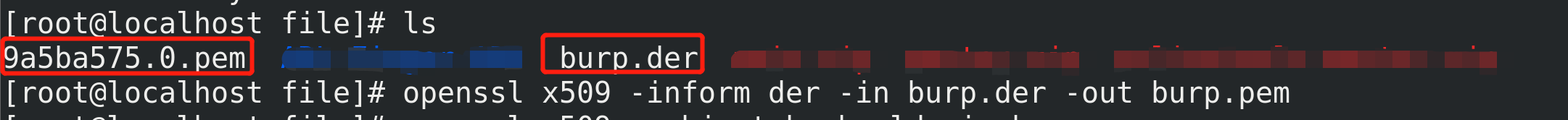

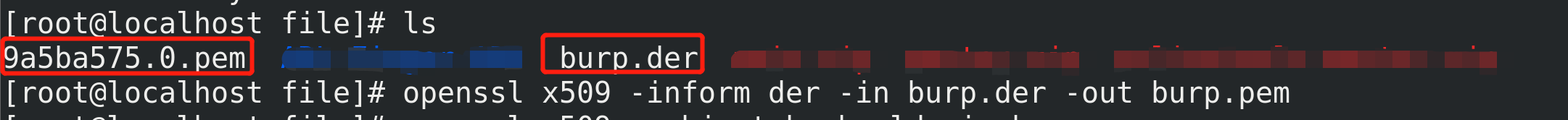

# 证书生成:下载burp证书,导出der格式

# 证书格式转换:将导出的burp证书格式转换成 .pem 的后缀格式,命令如下:

openssl x509 -inform der -in burp.der -out burp.pem

|

1

2

3

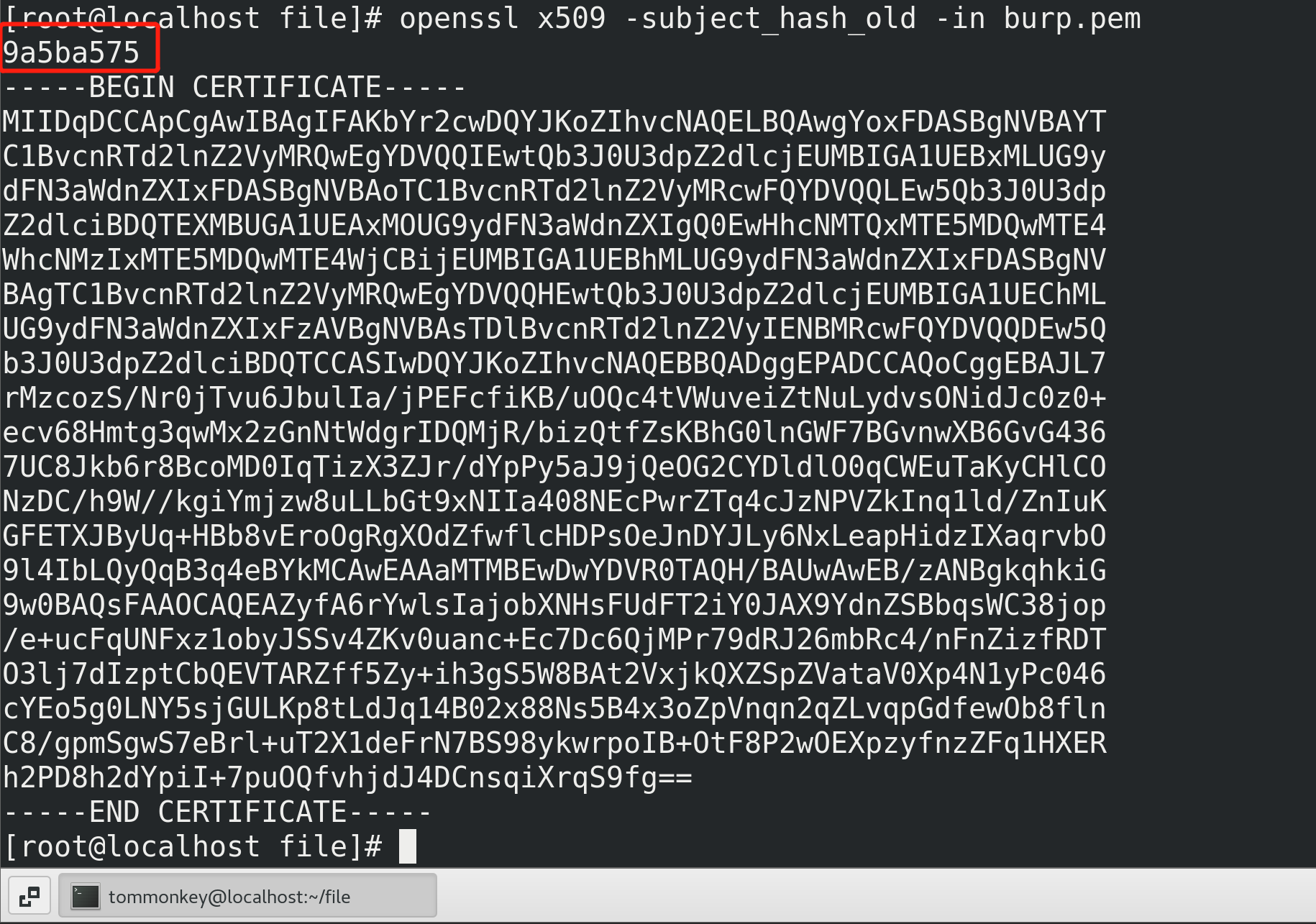

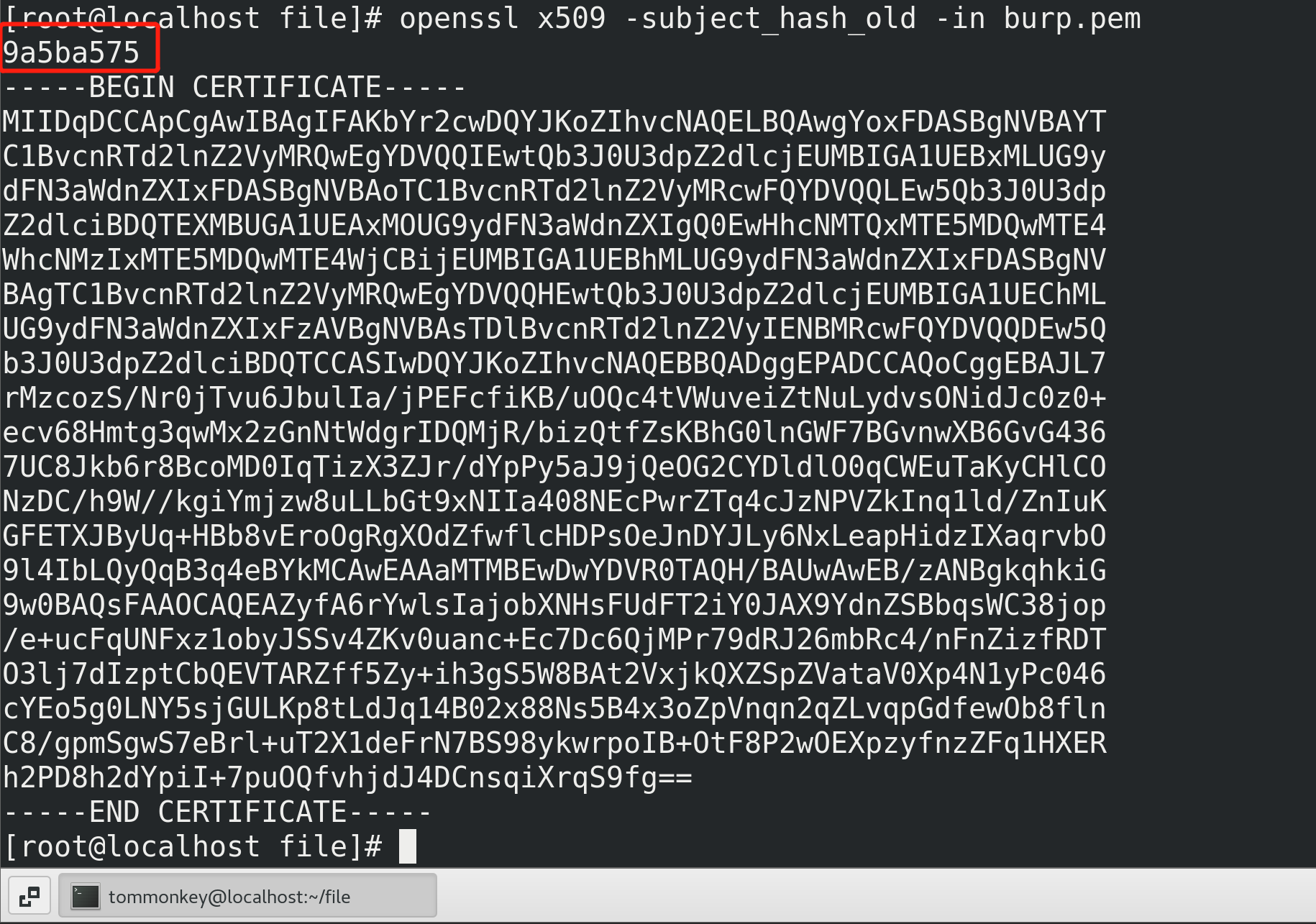

| # 转换完成后将查看证书获取hash标识

openssl x509 -subject_hash_old -in burp.pem

# 并将证书名字改成如下(如我这里是:9a5ba575.0):

|

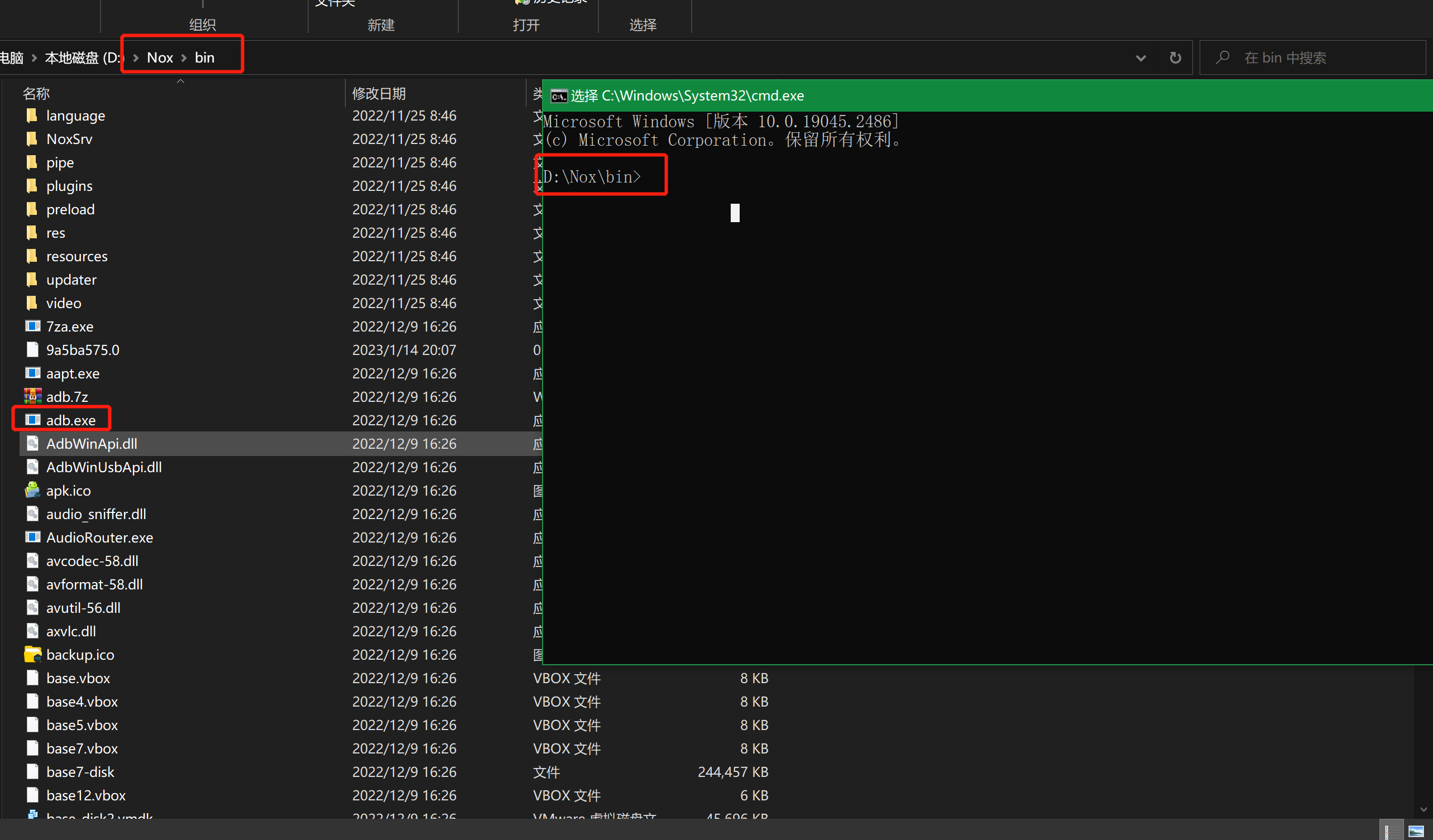

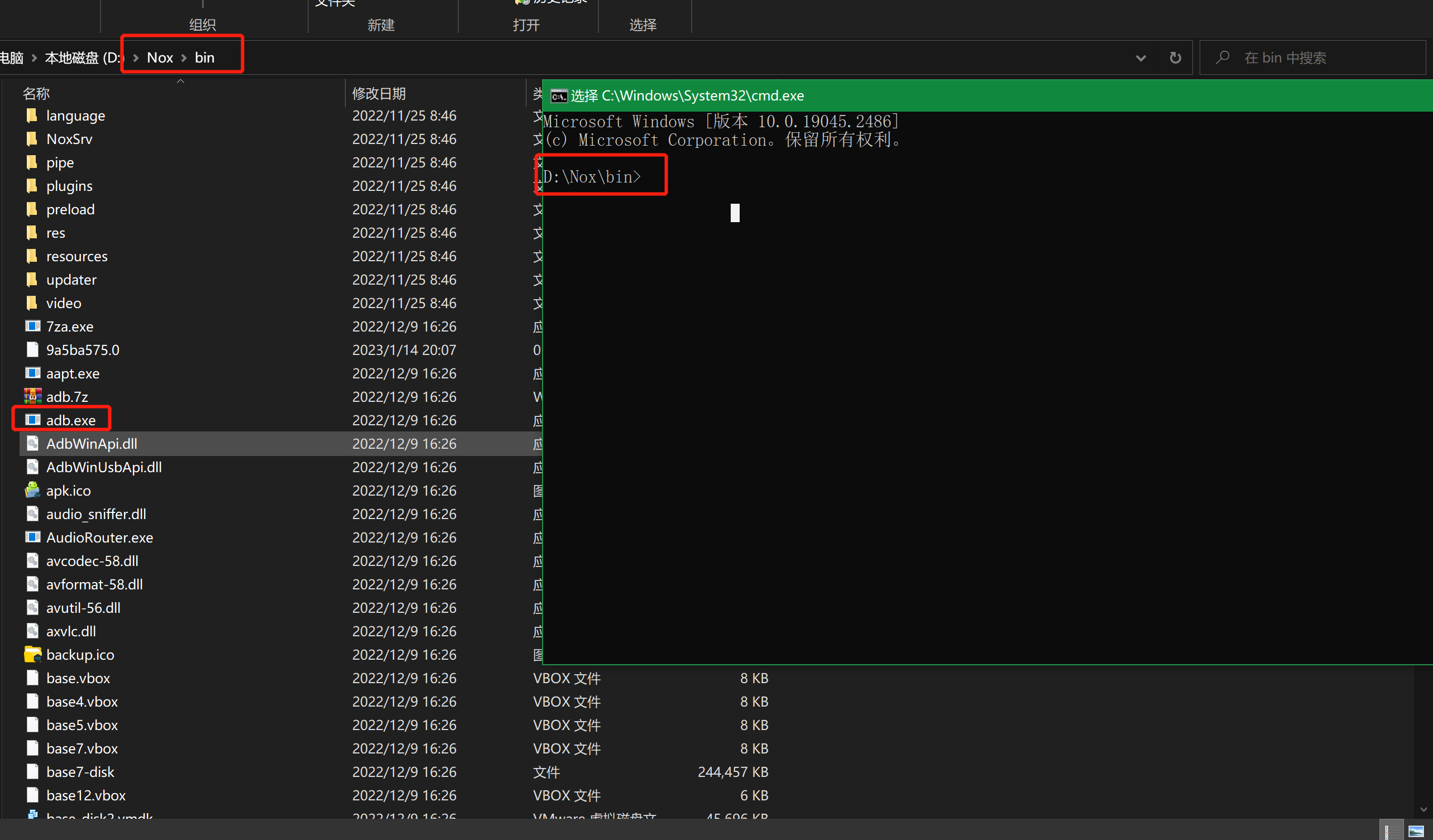

进入夜神Nox的安装目录的bin下,通过cmd打开abd.exe进入调试模式

执行如下命令:

1

2

3

4

5

6

| # 提升到root权限

adb root

# 重新挂载system分区

adb remount

# 将证书放到系统证书目录

adb push 9a5ba575.0 /system/etc/security/cacerts/

|

至此就可以愉快的抓取数据包了。同时要注意如果要获取模拟器端微信小程序包进行反编译的话,其微信小程序包的存放路径为

1

2

| # 注意:手机需要root权限

/data/data/com.tencent.mm/MicroMsg/{{user哈希值}}/appbrand/pkg/

|

而windows端的存放路径一般默认为:

1

2

3

4

| # 这里以我电脑上微信安装目录举例(applet目录下存放小程序包):

E:\WeChat\wechatFile\WeChat Files\Applet\wxc31f7f0c54dabacd\5\

# 同时要注意,windows端小程序都是经过加密的,这里推荐一个小程序解密项目。通过解密后的小程序包在通过反编译工具就可以得到源码了

https://github.com/BlackTrace/pc_wxapkg_decrypt

|

这里再推荐一个GUI风格的反编译工具吧

1

| https://github.com/Cherrison/CrackMinApp

|

OVER~